区块链安全公司Dedaub在CETUS分散交易所黑客攻击上发布了一份验尸报告,将攻击的根本原因确定为CETUS自动化市政商(AMM)使用的流动性参数的利用,该参数未通过代码“ Overflow”检查而未经检测。

根据 报告,黑客在最重要的位(MSB)检查中利用了一个缺陷,使他们可以按数量级来操纵流动性参数的值,并用击键来建立相对较大的位置。 Dedaub安全研究人员写道:

“这使他们可以使用只有一个单位的代币输入来增加大量的流动性位置,随后将水池集体排出,汇集了价值数亿美元的代币。”

事件和验尸更新反映了不幸的趋势 网络安全利用和黑客 影响加密和Web3行业。

行业的高管一直警告说,行业公司必须建立保障措施并保护用户,然后监管机构削减并对行业施加保障措施。

有关的: 两次幸运? CETUS的SUI恢复计划反映了Solana蓝图

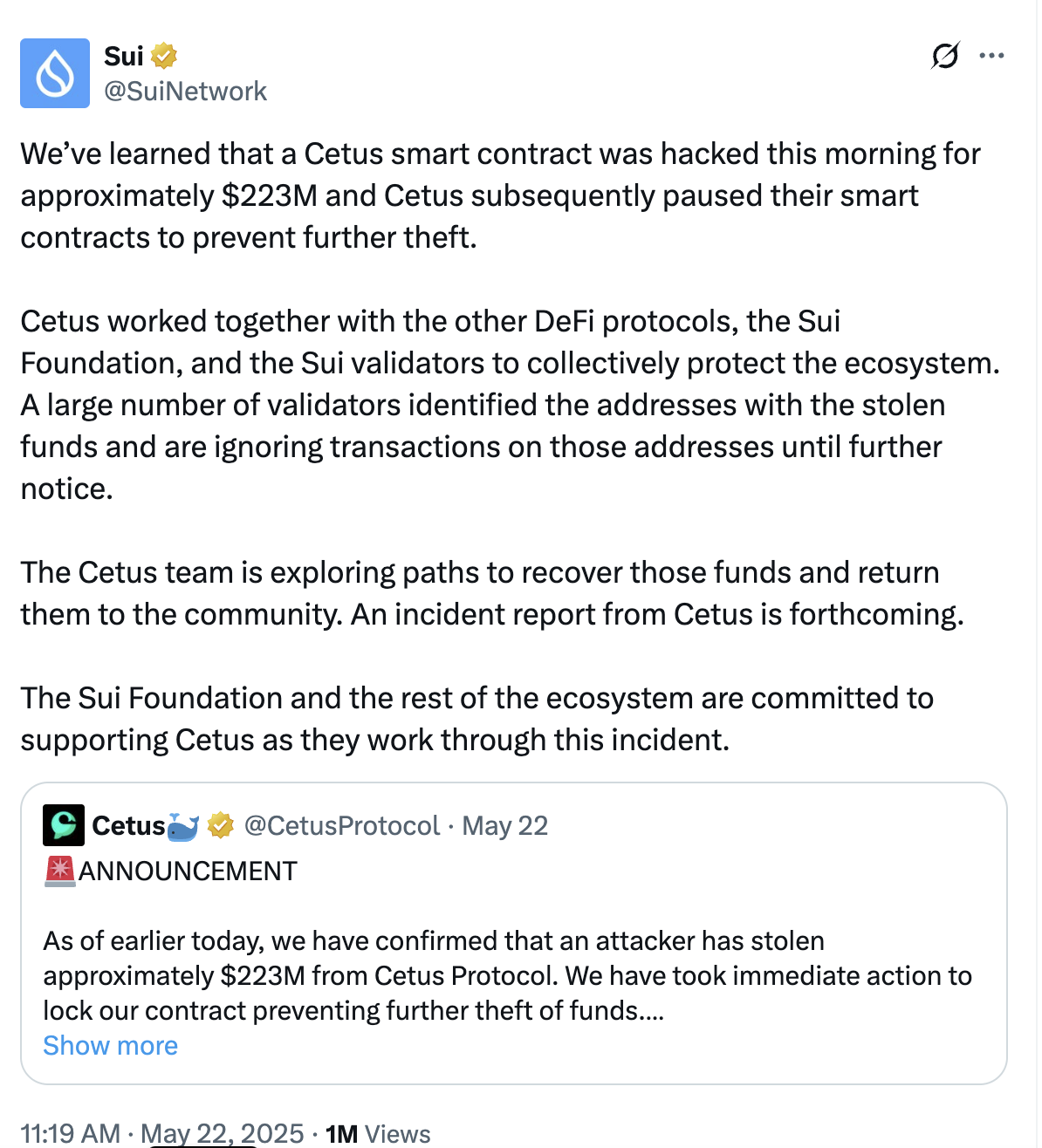

Cetus分散交易所被黑客入侵,触发了2.23亿美元的损失

5月22日, Cetus Exchange被黑客入侵,在24小时内造成2.23亿美元的用户损失。

CETUS和SUI基金会还宣布了SUI网络验证器 冻结大部分被盗资产。

根据CETUS团队的说法,在这笔2.23亿美元中,有1.63亿美元被验证者和生态系统合作伙伴冻结在与黑客的同一天。

回应引起了对集中化的批评和指控

决定冻结被盗资金的决定,从加密社区引起了混杂的反应, 权力下放倡导批评验证者 用于介入和控制链条。

“ SUI验证者正在积极审查整个区块链的交易,”一个用户 写 在X上,回应许多其他帖子。

邮政继续说:“这完全破坏了权力下放的原则,并将网络转变为一个集中式的,有权限的数据库。”

史蒂夫·鲍耶(Steve Bowyer)在5月23日x上写道:“有趣的是,尽管借用了比特币的精神,但VCS支持了多少Web3项目。” 邮政。