拉撒路集团不是黑客界偶尔的球员。这通常是主要加密抢劫中的主要嫌疑人。朝鲜国家支持的集团通过交流,欺骗开发商进行了数十亿美元,甚至绕开了该行业最复杂的安全措施。

2月21日,它取得了迄今为止最大的分数:从加密货币交易所Bybit中窃取了创纪录的14亿美元。加密侦探Zachxbt 确定拉撒路为主要嫌疑人 将Bybit攻击联系起来之后 Phemex上的8500万美元黑客。他进一步将黑客与在Bingx和Poloniex的破坏联系起来,这增加了指向朝鲜网络军队的越来越多的证据。

自2017年以来,拉撒路集团(Lazarus Group)从加密货币行业中偷走了60亿美元, 根据 到安全公司椭圆机。联合国安理会研究 报告 据信这些被盗的资金用于资助朝鲜的武器计划。

该组织的涉嫌特工和方法是历史上最多产的网络犯罪组织之一,揭示了为政权服务的高度复杂的跨境操作。谁在拉撒路后面,它是如何删除Bybit Hack的?还有哪些其他构成持续威胁的方法?

Bybit是有史以来最大的加密抢劫。来源: 椭圆形

拉撒路集团的谁是谁

这 美国财政部 声称拉撒路由该政权的主要情报机构朝鲜侦察将军局(RGB)控制。联邦调查局(FBI)公开命名了三名可疑的朝鲜黑客(FBI)作为拉撒路成员(也称为APT38)。

2018年9月,联邦调查局 带电 帕克·金·霍克(Park Jin Hyok)是朝鲜国民,也是拉撒路(Lazarus)的一名涉嫌成员,拥有历史上最臭名昭著的网络攻击。据称帕克(Park 2014 Sony Pictures Hack 和 2016年孟加拉国银行抢劫案(8100万美元被盗)。

公园也与 2017 WannaCry 2.0勒索软件攻击,这使医院瘫痪,包括英国国家卫生服务局。调查人员通过共享恶意软件代码,被盗的凭证存储帐户以及掩盖朝鲜和中国IP地址的代理服务来追踪Park及其同谋。

美国当局命名的三名可疑拉撒路成员。来源: 加利福尼亚中央区的地方法院

2021年2月,司法部宣布 额外 乔恩·昌·霍克(Jon Chang Hyok)和金·伊尔(Kim Il)在其世界上一些最具破坏性的网络入侵中的角色列出了被起诉的网络犯罪分子列表。两者都被指控在拉撒路工作,策划了支持网络的金融犯罪,窃取加密货币并为政权洗钱。

乔恩(Jon)专门针对渗透交换和金融机构开发和传播恶意加密货币申请,从而大规模盗窃。金参与分发恶意软件,协调与加密相关的抢劫案并策划欺诈性的船用链ICO。

拉撒路集团的热门歌曲是如何发生的

北朝鲜领导人金正日(Kim Jong)在Bybit Hack前几周未检查核材料生产设施,呼吁扩大该国的核武库超越当前的生产计划, 根据 致州媒体。

2月15日,美国,韩国和日本发布了 联合声明 重申他们对朝鲜无核化的承诺。平壤迅速 被解雇 2月18日,这一举动为“荒谬”,再次发誓要加强其核力量。

三天后, 拉撒路再次击中。

在安全界,拉撒路的指纹通常几乎立即被认可,甚至在官方调查证实其参与之前。

“我能够自信地说,在ETH搬出拜比特的钱包后的几分钟内,这与朝鲜有关 [Democratic People’s Republic of Korea] 只是因为它们具有如此独特的指纹和TTP [tactics, techniques and procedures] Crypto保险公司Fairside Network的调查负责人Fantasy告诉Cointelegraph。

“将ERC-20资产分配在许多钱包中,立即以次优的方式倾倒令牌,产生巨额费用 [or] 打滑,然后将ETH大量圆形送到新鲜的钱包中。”

在Bybit攻击中,黑客策划了一场精心策划的网络钓鱼攻击以违反Bybit的安全,欺骗了交易所授权转移401,000 Ether(eth)(14亿美元)的钱包在他们的控制之下。伪装他们在bybit的钱包管理系统的虚拟版本后面的操作,攻击者可以直接访问交易所资产, 根据 进行区块链法医链链分析。

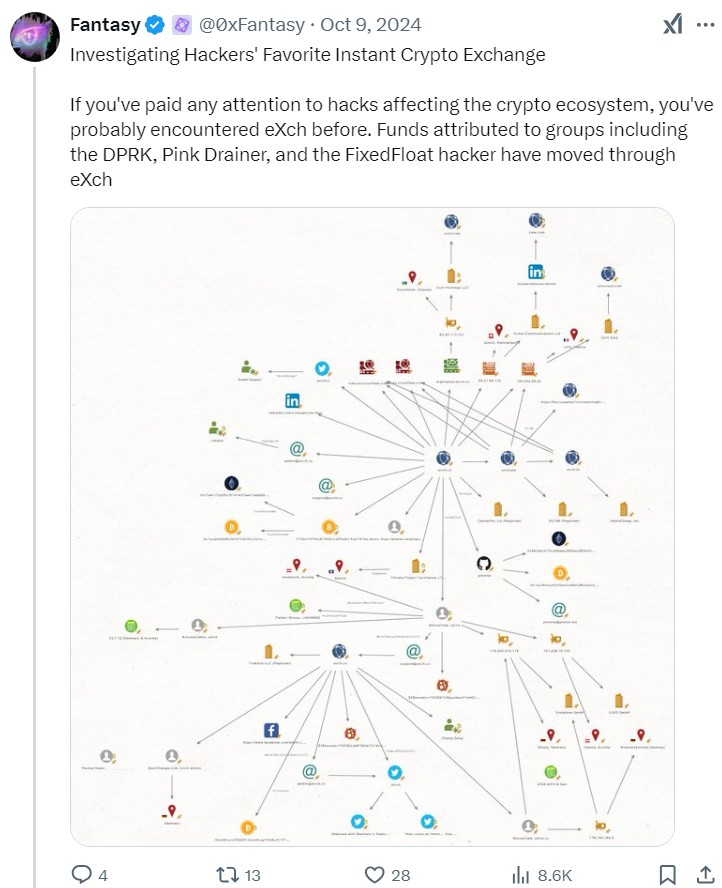

一旦资金被盗后,黑客将资产散布在中间钱包中时,洗钱机就开始了。 链分析报告的研究人员 那 被盗资金的一部分被转换了 进入比特币(BTC)和dai(戴),使用分散的交易所,交叉链桥梁和不知道您的客户交换服务(例如Exch),该平台拒绝冻结与行业范围内干预有关的与Bybit相关的非法资金。 Exch否认为朝鲜洗钱资金。

口气甚至在bybit盗窃之前就为黑客和排水店服务而闻名。来源: 幻想

大部分被盗资产仍然停放在多个地址上,这是朝鲜附属黑客经常使用的故意策略,以超过审查的审查。

此外,朝鲜黑客经常将被盗的资金换成比特币, 根据 到TRM实验室。比特币的未承担交易输出(UTXO)模型进一步使跟踪复杂化,这使得法医分析要比以太坊基于帐户的系统更加困难。该网络也是拉撒路经常使用的混合服务的所在地。

拉撒路集团的社会工程方项目

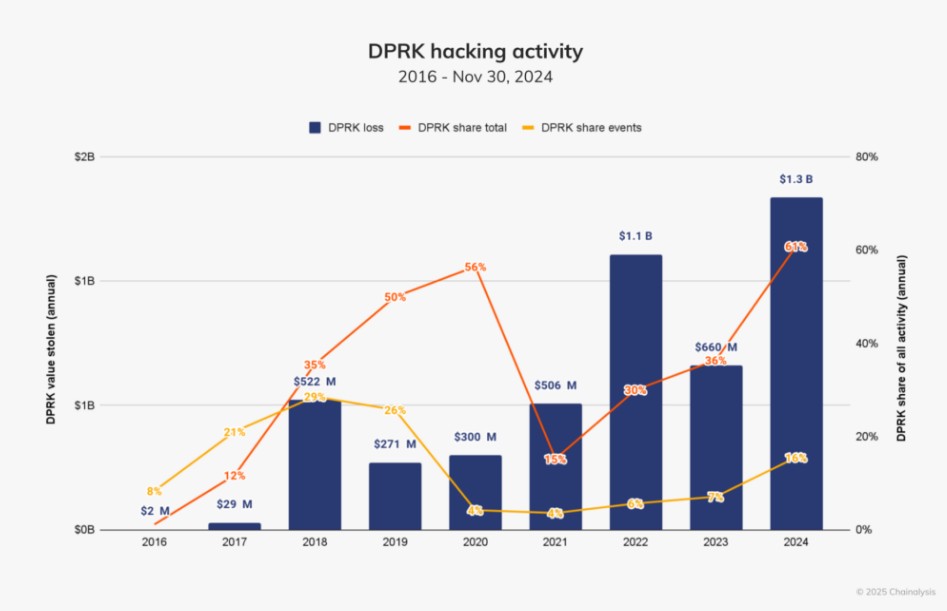

北朝鲜黑客对加密货币产业的袭击升级,在2024年的47次袭击中抢劫了13.4亿美元,这是2023年被盗6.605亿美元的两倍以上。

仅拜比特(Bybit Hack)即将到来,就超过了朝鲜的整个2024年加密盗窃tally。来源: 链分析

这家总部位于纽约的安全公司补充说,通过私人密钥妥协盗窃仍然是对加密生态系统的最大威胁之一,占2024年所有加密货币hacks的43.8%。韩国的拉撒路集团,例如 3.05亿美元的DMM比特币 攻击和 6亿美元的Ronin Hack。

尽管这些备受瞩目的掠夺者抓住了头条新闻,但朝鲜黑客也掌握了漫长的骗局 – 这种策略提供了稳定的现金流,而不是依靠一次性意外收获。

“他们以任何金钱为目标。特别是Lazarus,专注于这些大型,复杂的黑客,例如Bybit,Phemex和Alphapo,但它们的团队较小,可以从事低价值,更强烈的攻击,例如恶意 [or] 伪造的工作面试。”幻想说。

Microsoft威胁情报局已经确定了一个称“蓝宝石雨夹雪”为加密货币盗窃和公司渗透的关键参与者。 “蓝宝石雨夹雪”这个名字是在科技公司以天气主题为主题的分类法之后,与朝鲜的“雨夹雪”标记了联系。在微软之外,该小组更名为Lazarus的亚组Bluenoroff。

他们伪装成风险资本家和招聘人员,将受害者引诱到虚假的工作面试和投资骗局中,部署恶意软件来窃取加密钱包和财务数据,在六个月内净额超过1000万美元。

有关的: 安全高管在记录bybit hack的“惊人”量表上

朝鲜还利用AI生成的概况和被盗的身份来获得高薪技术工作,在俄罗斯,中国及其他地区部署了数千名IT工人。进入室内后,他们将知识产权,勒索雇主和渠道收入窃取到政权上。一个泄露的朝鲜数据库,由Microsoft裸露的假简历,欺诈性帐户和付款记录发现,揭示了使用Ai-Hhanced Image,语音变化的软件和身份盗窃的复杂操作,从而向渗透全球企业盗窃。

2024年8月,Zachxbt 暴露了21个朝鲜开发商的网络 通过将自己嵌入加密初创公司,每月赚取500,000美元。

2024年12月,圣路易斯的联邦法院 未密封 对14名朝鲜国民的起诉,指控他们违反制裁,电汇欺诈,洗钱和身份盗窃。

美国国务院为公司提供了500万美元的赏金,并命名了个人。来源: 美国国务院

这些人在Yanbian Silverstar和Volasys Silverstar,在中国和俄罗斯经营的朝鲜控制的公司,以欺骗他们雇用他们从事远程工作。

在六年的时间里,这些特工至少赚了8800万美元,其中有些人每月为该政权产生10,000美元。

迄今为止,朝鲜的网络战略仍然是世界上最复杂,最有利可图的运营之一,据称涉及数十亿美元进入该政权的武器计划。尽管对执法机构,情报机构和区块链调查员进行了越来越多的审查,但Lazarus Group及其亚基继续适应,并完善了他们逃避发现并维持其非法收入来源的策略。

随着创纪录的加密盗窃,全球科技公司的深入渗透以及不断增长的IT操作员的网络,朝鲜的网络运营已成为常年国家安全威胁。美国政府的多机构镇压,包括联邦起诉书和数百万美元的赏金,这表明逐渐努力破坏平壤的金融管道。

但是正如历史所表明的那样,拉撒路是无情的。朝鲜网络军的威胁还远远没有结束。